Hishop5.4和5.4.1 漏洞利用

hishop 自从09年 5.1 和5.1.3爆过漏洞之后就没爆了。。

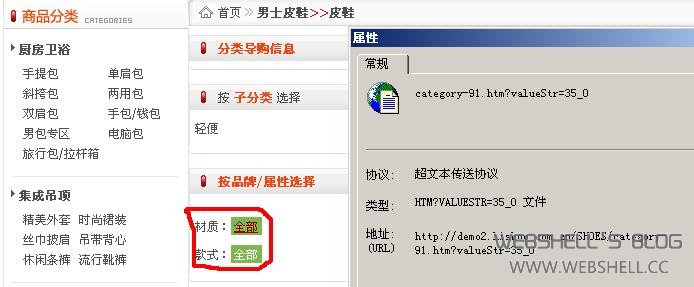

前段时间看了下,找到一个注入点,不过语句有点复杂而且还过滤了下划线(表名当中都有下划线),所以需要特别构造下,

这个注入点再结合iis6就能拿shell了。

前几天看到了toby57大牛dz1.5的exp, 看的我荡漾了,所以下午花了点时间,看了下PHP,学着写了个php的exp。

大牛别笑哈。。

拿shell的方法上面都也说了,就不重复了。

漏洞利用下载:Hishop

转载请注明来自WebShell'S Blog,本文地址:https://www.webshell.cc/718.html

我的电子邮件处显示的还是我自己的注册电子邮箱,怎么办?但用户名变成了admin